Vulnerability Scan

Vulnerability Test: Der Security-Check für Unternehmen

Vulnerability Assessment zur Aufdeckung von Schwachstellen in Ihrem Unternehmen

OEMs machen es regelmäßig: Sobald eine Schwachstelle identifiziert wurde, erhalten wir alle die Aufforderung für ein Update. Sei es das OS bei unseren Mobilen Endgeräten, Laptops, Autos oder auch Apps. Wir führen diese Updates zeitnah durch, weil sie sicherheitsrelevant sind und wir uns bei Ignorieren der Gefahr eines Angriffs aussetzen.

Was die OEMs machen, ist auch für den Mittelstand geeignet!

Mit Hilfe eines Vulnerability Assessments ist es auch Ihnen möglich Schwachstellen ausfindig zu machen und diese auch zu beheben. Denn diese Schwachstellen sind es, die Angreifer ausnutzen, um Ihr Unternehmen zu attackieren.

Wir unterstützen Sie, die Schwachstellen in Ihrem Unternehmens-Ökosystem besser zu verstehen, indem Schwachstellen und Compliance-Mängel identifiziert werden und Ihre Infrastruktur aus einer internen und externen Perspektive betrachtet wird.

Woher kommen die Schwachstellen?

Schwachstellen darf man in diesem Kontext nicht zwingend als Fehler in der Administration sehen. Es ist vielmehr ein Zusammenspiel zwischen Anwender und Applikationen, Infrastruktur und Endpoints, die statt für sich (Stand-Alone) nun in einer gemeinsamen Struktur funktionieren müssen.

Dabei zeigen sich oftmals folgende Schwachstellen:

- Komplexe Systeme: Sie erhöhen die Wahrscheinlichkeit von Fehlkonfigurationen, Fehlern oder unbeabsichtigten Zugriffen.

- Vertrautheit: Den Angreifern sind gängigen Codes, Betriebssysteme, Hard- und Software bekannt und führen zu Sicherheitsanfälligkeiten.

- Konnektivität: Vernetzte Devices sind anfällig für Schwachstellen.

- OS-Fehler: Betriebssysteme können Fehler haben. Ungesicherte Betriebssysteme werden zum Ziel von Viren und Malware, da sie Angreifern vollen Zugriff gewähren.

- Internet, Adware und Spyware werden unbemerkt auf dem Computer installiert.

- Software-Fehler: Fehler in der Programmierung, die eine Software ausnutzbar machen.

- Ungeprüfte Benutzereingaben: Wenn davon ausgegangen wird, dass sämtliche Eingaben sicher sind (Software oder Website), kann eine unbeabsichtigte SQL-Injektion ausgeführt werden.

- Der Mensch: Social-Engineering ist für die Mehrheit von Unternehmen die größte Bedrohung. Der Mensch ist eine häufige Ursache für Schwachstellen.

GET STARTED: Vereinbaren Sie Ihre individuelle Beratung

Wir beraten Sie bei der Auswahl und Implementierung Ihres Vulnerability Scans. Unsere Experten haben langjährige Erfahrung in der Analyse Ihrer Anforderungen und dem Vergleich der vielen Anbieter um die beste Lösung für Ihr Unternehmen zu finden.

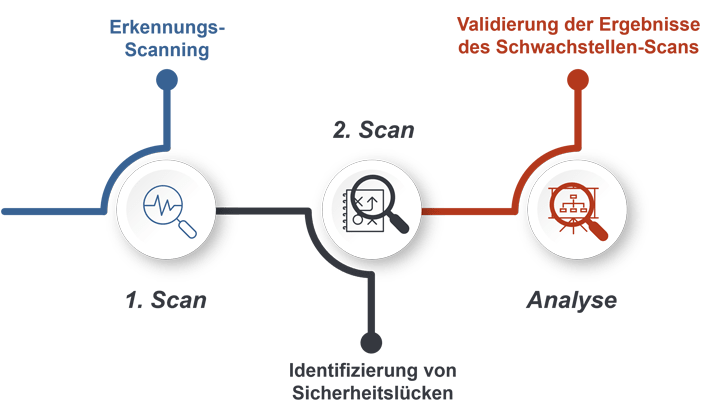

Ablauf eines Vulnerability Assessment

Erkennungs-Scanning: Es werden Scans in Ihren bestätigten IP-Bereichen durchgeführt, um Live-Systeme und deren laufende Dienste zu entdecken.

Identifizierung von Sicherheitslücken: Es wird ein automatisiertes Schwachstellen-Scanning-Tool verwendet, um einen Point-in-Time-Scan durchzuführen. Dies dient der Identifikation bekannter Schwachstellen, Fehlkonfigurationen und Compliance-Probleme („Security-Weakness-Identification“), um eine Schwachstellenbewertung zu erstellen.

Validierung der Ergebnisse des Schwachstellen-Scans: Nach Abschluss des Schwachstellen- Scannings werden die Ergebnisse des Scans überprüft und eine False-Positive- Analyse der Ergebnisse durchgeführt.

Vorteile eines Vulnerability Assessment mit Savecall

-

Verständnis

für bestehende Schwachstellen einer Netzwerkinfrastruktur -

Validierung

der Effektivität aktueller Sicherheitskontrollen, Patch- und Change-Management-Programmen -

60-minütiger Walkthrough

durch den Abschlussbericht nach Projektende